==================================================

!warning!

본 게시글은 본인의 학습기록을 위해 작성된 알려진 학습 기법

함부로 악의적으로 이용은 엄연히 불법 임으로

절대 시도하지 말 것이며

사고 발생 시 본인은 절대로 책임지지 않습니다!

==================================================

# Chapter 06 취약한 인증 공격

#브로트 포스 공격 개요

-가장 흔한 사례로 로그인 횟수를 제한하지 않은 경우

브루트 포스 공격 가능

-사람들이 자주 쓰는 패스워드(password, iloveyou)를

이용하여 로그인 시도를 하는 것 -> 딕셔너리 공격

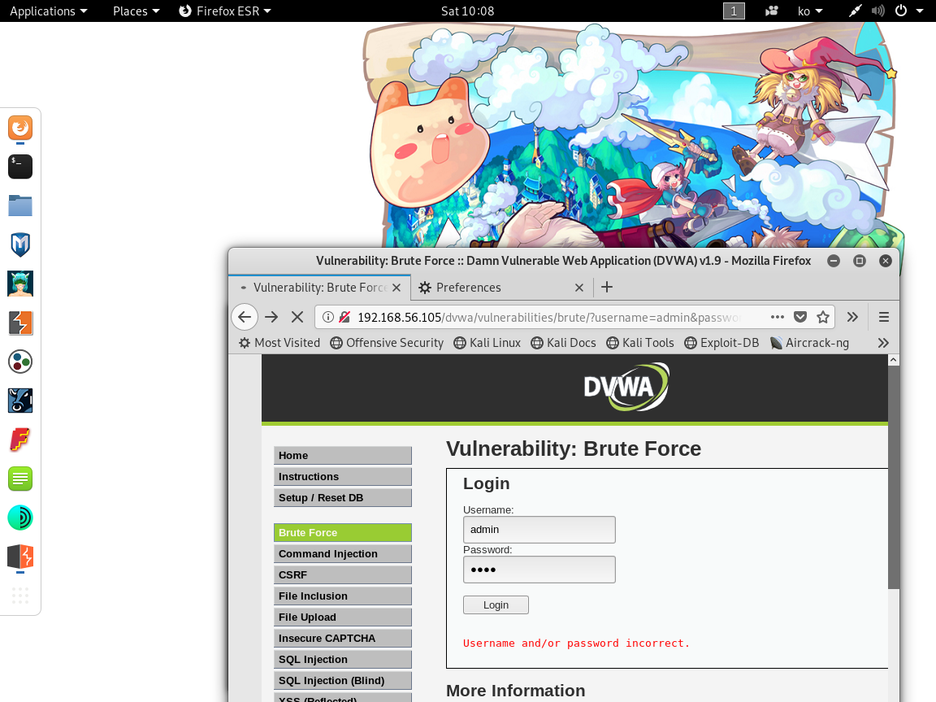

브로트 포스 공격 실습

-먼저 로그인 시도부터 해봅시다.

스샷. 1

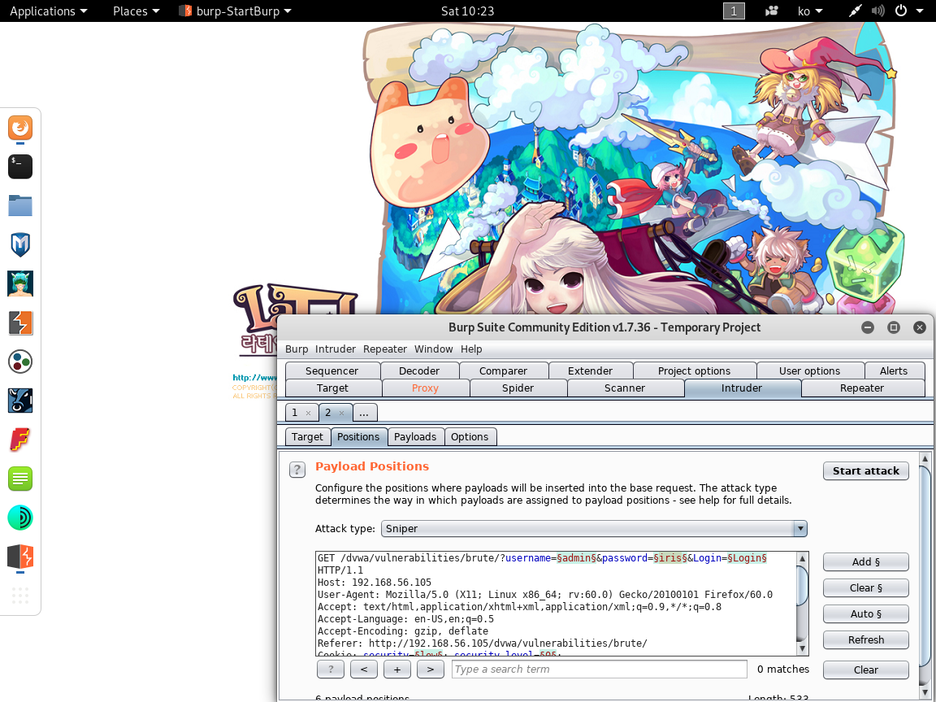

-브루트 포스 자동화 공격 -> 버프 스위트 프록시 탭의

인터셉트 기능 이용 합니다.

스샷. 2

-/deva/vulnerabilities/brute/로 시작하는

URL을 찾아서 인트루더로 전송 합니다.

스샷. 3

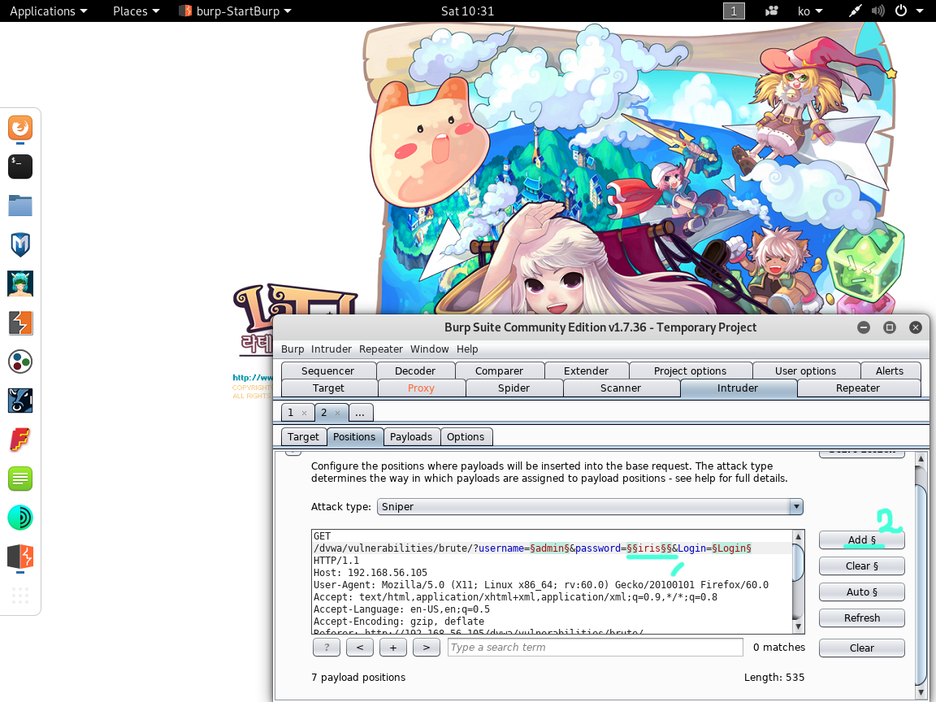

-[ Clear ] -> password 부분 드래그 한다음에

[ Add ] 누르면 얘는 다음 단계에서 문자열이 알아서 들어오는 자리

스샷. 4 ~~死~~- 5

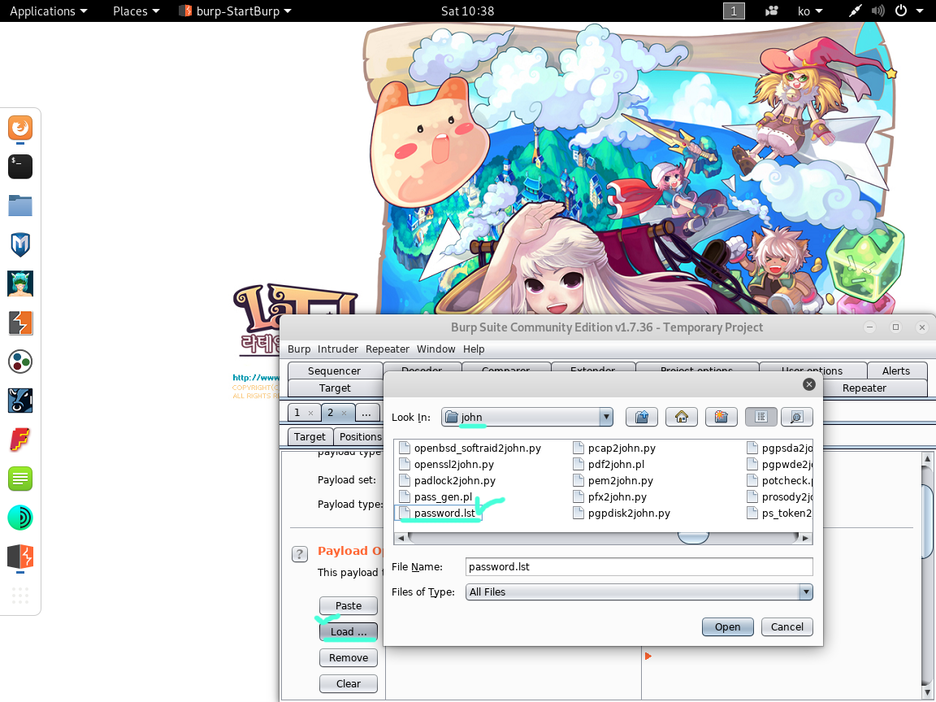

-[ Add ]를 통해 문자열을 넣어볼 수 있지만 너무 힘드니까 [ Load ]

눌러서 /usr/share/john/password.list 기본적으로 칼리에 깔려있는 리스트 사용

합시다.

(/usr/share/wordlists 디렉토리에 rockyou.text.gz의 압축 파일에는 1400만개의 패스워드있음)

스샷. 6

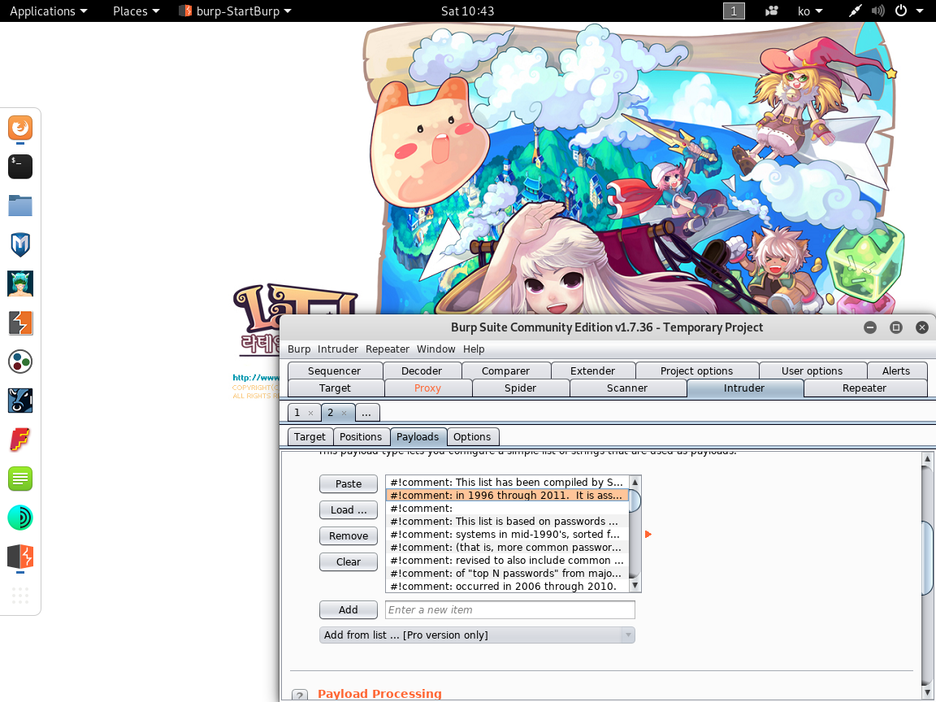

-#으로 시작하는 것들은 주석이니까 지우고 [start attack] 눌려봅시다.

스샷. 7

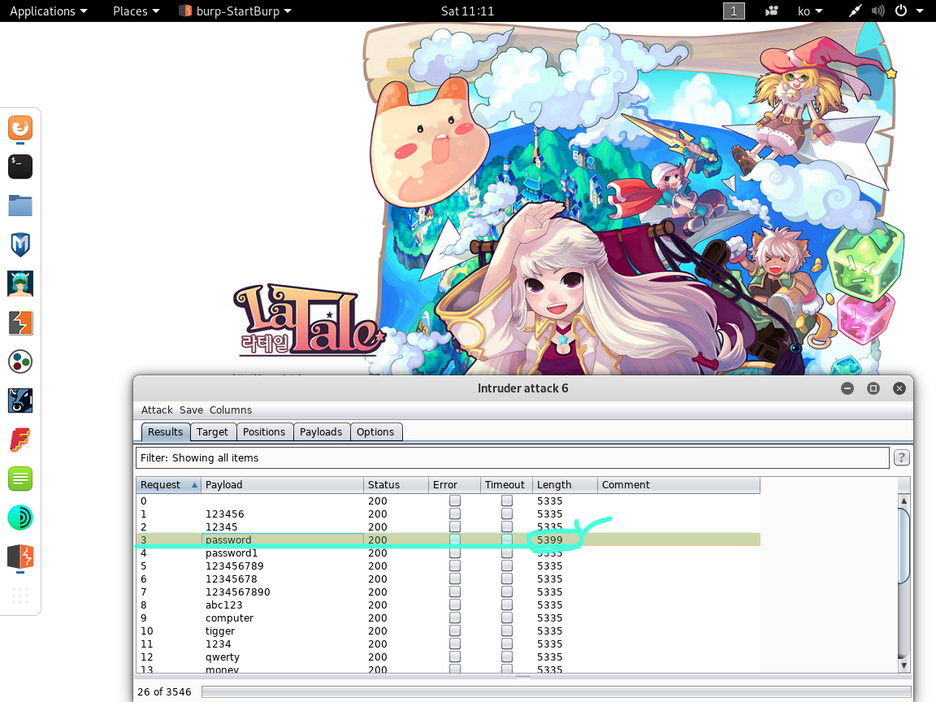

-I Got You! ~~死번째 는 너랑꼐?~~

브로트 포스 공격 대응

-일정 시간 동안 로그인 시도를 제한하는 방법 -> 락킹

-흘려쓴 글씨나 그림 문자를 로그인 시도 시 입력하도록 하는 방법 -> 캡차

세션 ID 노출 사례 및 보호 대책

-세션 ID 보통 쿠키를 통해 전달되지만 간혹 URL을 통해 전달되는 경우가 있음(웹 서버들은 요청 URL을 로그 파일에 기록해 놓음)

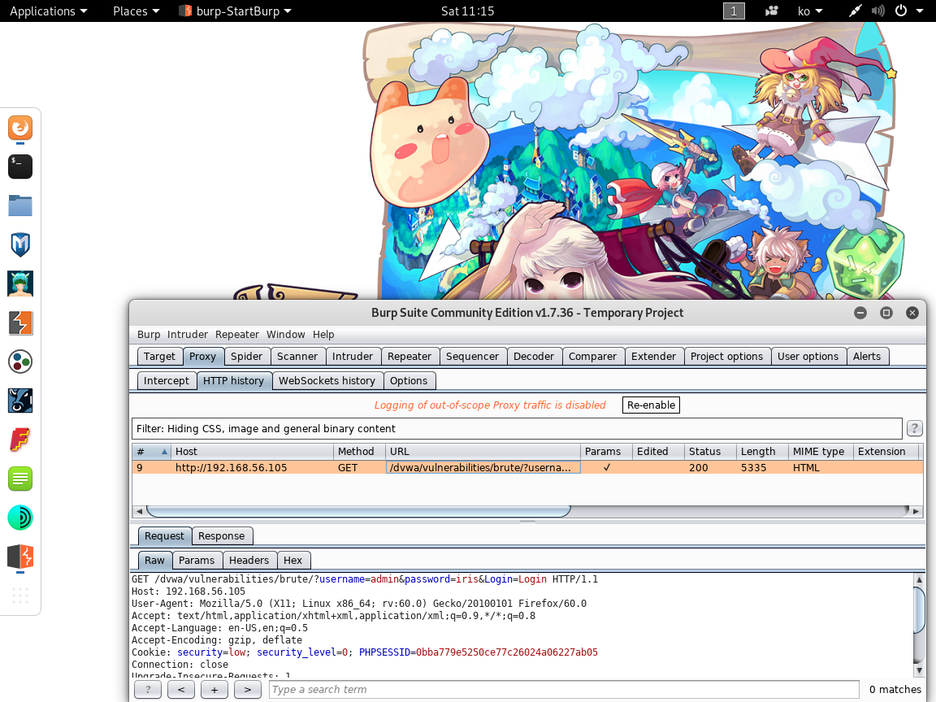

스샷. 8

-bWAPP – Session Management – Session ID에 들어가면 버프 스위트로 요청 하나 들어오는데 요청 쿼리에 세션 ID 노출됨 니다.

대응 방법

– 쿠키(Secure, HttpOnly 속성 추가), 히든필드, HTTPS,

세션 유효기간(idle timeout or absolute timeout),

로그아웃 시 파기,세션 값 랜덤화 등 적용됩니다.

——————————————————-

오늘 챕터 6 작성 완료…일당직 연속 5일째 강제 휴일…ōxō

미친놈들 이럴꺼면 어플따위로

아예 뽑지를 말던가(`Д´)ノ

아무튼 긴 글을 읽어 주셔서 감사하고

좋은 하루 보내시고, 하시는 일 잘 되시고

역시 코로나 조심 하시길 바랍니다.

'모의해킹 > 화이트해커 를 위한 웹 해킹의 기술' 카테고리의 다른 글

| Chapter 08. Command 인젝션 공격 (0) | 2022.02.26 |

|---|---|

| Chapter07. SQL 인젝션 공격 (0) | 2022.02.26 |

| Chapter 05. 정보 수집 (0) | 2022.02.26 |

| Chapter 04. 버프 스위트 (0) | 2022.02.26 |

| Chapter 02. 웹 보안 (0) | 2022.02.26 |

모의해킹/화이트해커 를 위한 웹 해킹의 기술