이 게시글 은 2022년 4월 10일

네이버 블로그에서 작성되었다.

https://blog.naver.com/bnm0170/222696804662

음··· 여태 풀어본 문제들 중에 그나마 쉬운 문제입니다. :)

오랜만에 모의 해킹 CTF 풀어봅니다 XD

먼저 문제의 지문을 보겠습니다.

Papa brought me a packed present! let's open it,

(아빠가 나에게 포장된 선물을 가져다주셨어! 그것을 열어보자.)

이번 문제는 SSH 접속이 아닌 자체 프로그램을 다운로드하여

리버싱 후에 얻은 키로, 포인트를 받아 챙기는 문제군요

아무튼 위 지문에 적힌 Download 주소를 이용해

아래의 커멘드 명령어로 받아둡니다.

sudo wget http://pwnable.kr/bin/flag

다 다운로드하였으면 이제 아래 커멘드 명령어로

해당 프로그램을 사용할 수 있게 권한을 부여해줍니다.

sudo chmod 755 flag그런데 이 프로그램은 UPX 패킹되어 있어

언 패킹까지 해줘야 합니다.

이제 아래 커멘드 명령어로

언 패킹 해봅시다 : )

sudo upx -d flag

언 패킹이 완료되었으니 이번에는

아래 커멘드 명령어로 디버깅해봅시다.

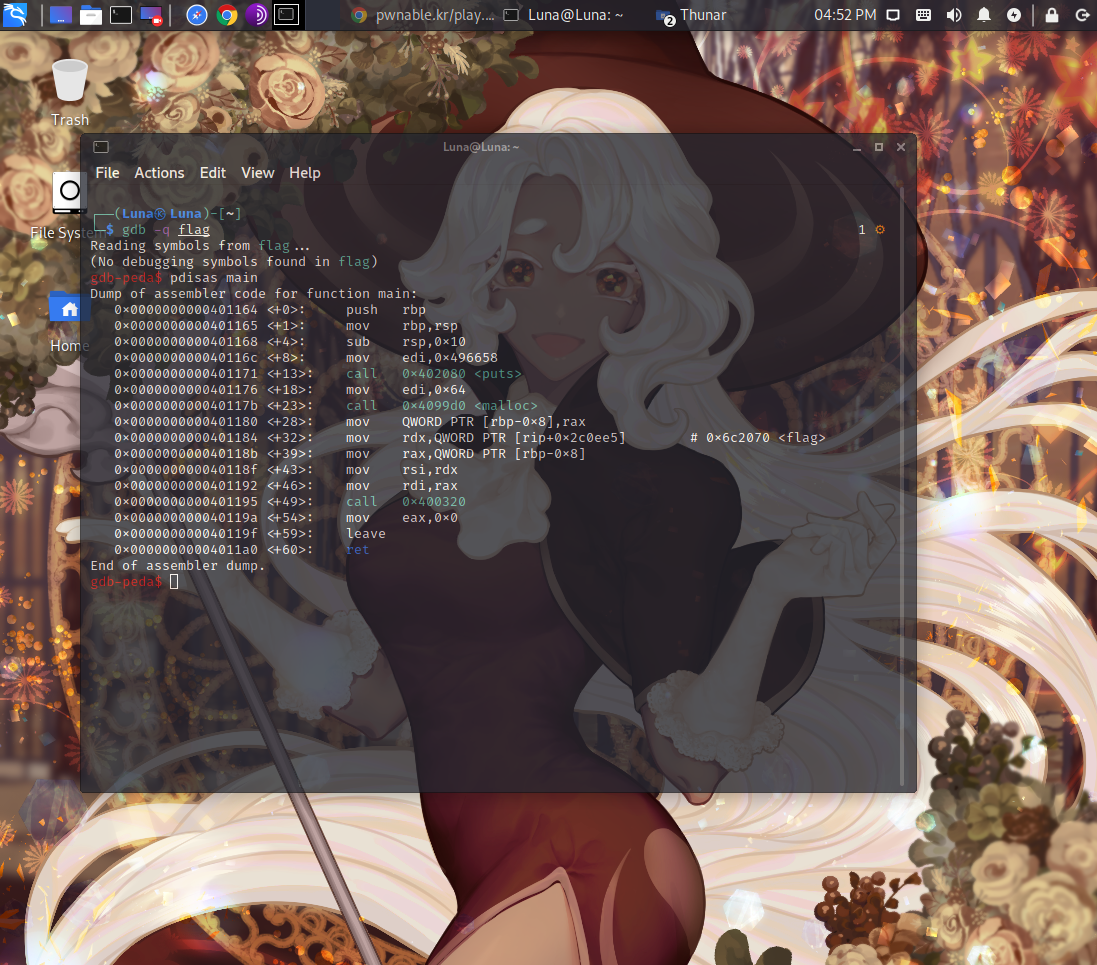

sudo gdb -q flag

(그 와중에 gdb-peda의 존재 때문에 이 녀석을 설치한다고 약 30분 이상을 날려 먹음)

그리하여 이런 식으로 디버깅해보면 main+32 뒤

#으로 플래그 값을 복사한 것으로

추측이 되는 수상 적인 부분이 있습니다.

64비트로 추측이 되는데,

x/xg로 0x6c2070을 해체하면

<flag>:0x496628로 나오는데

아마도 0x496628가 진짜 플래그 값이

복사된 위치로 추측이 됩니다.

아 그리고 496628로 작성하면

에러가 출력되니 필히 0x를 붙이고

작성해야지 에러 없이 정상적으로

출력이 됩니다.

아무튼 x/s로 아래 커멘드 명령어대로

입력해보면

gdb-peda$ x/s 0x496628

진짜 플래그 값이 나옵니다.

그리고 얻은 플래그 값으로

아래 캡처 사진처럼 값을 넣어줍니다.

이렇게 7 포인트를 받아 챙겼습니다 : )

오랜만에 pwnable.kr CTF를 풀어봅니다.

주말이라서 가능할지 싶습니다

이제 슬슬 별 의미 없는 아르바이트 준비해야겠습니다.

한국(?) 취업은 사실상 포기 한지 가 오래이고

단기 아르바이트 나 하면서

약 천만 원가량 모아서 본가에 나와

방음이 잘 돼있는 고시원에서

일본 문화원 근처 에다 임시

거처를 결정하고

모의 해킹, 일본어 공부

JLPT N 시리즈 or EJU 준비

모의 해킹 관련 버그 바운티 제도

준비와 시도 후 영문과 일본어

버그 헌팅 보고서 작성이나

국제 모의 해킹 자격증인

OSCP 준비나 하면서

가톨릭 수녀원의 수녀들 마냥

수행 과업을 해야겠습니다.

그리고 일본 이주 준비와 동시에

금융 소득 투자 준비도 해야겠습니다

2022.04.10

'모의해킹 > [CTF] pwnable.kr' 카테고리의 다른 글

| [pwnable.kr]_Random문제풀이 (0) | 2022.02.27 |

|---|---|

| [pwnable.kr]_Ieg문제풀이 (0) | 2022.02.27 |

| [pwnable.kr]_Input문제풀이 (0) | 2022.02.27 |

| [pwnable.kr]_passcode문제풀이 (0) | 2022.02.27 |

| [pwnable.kr]_Memcpy문제풀이 (0) | 2022.02.27 |

모의해킹/[CTF] pwnable.kr